Aktualności TechNews 9 stycznia 2024

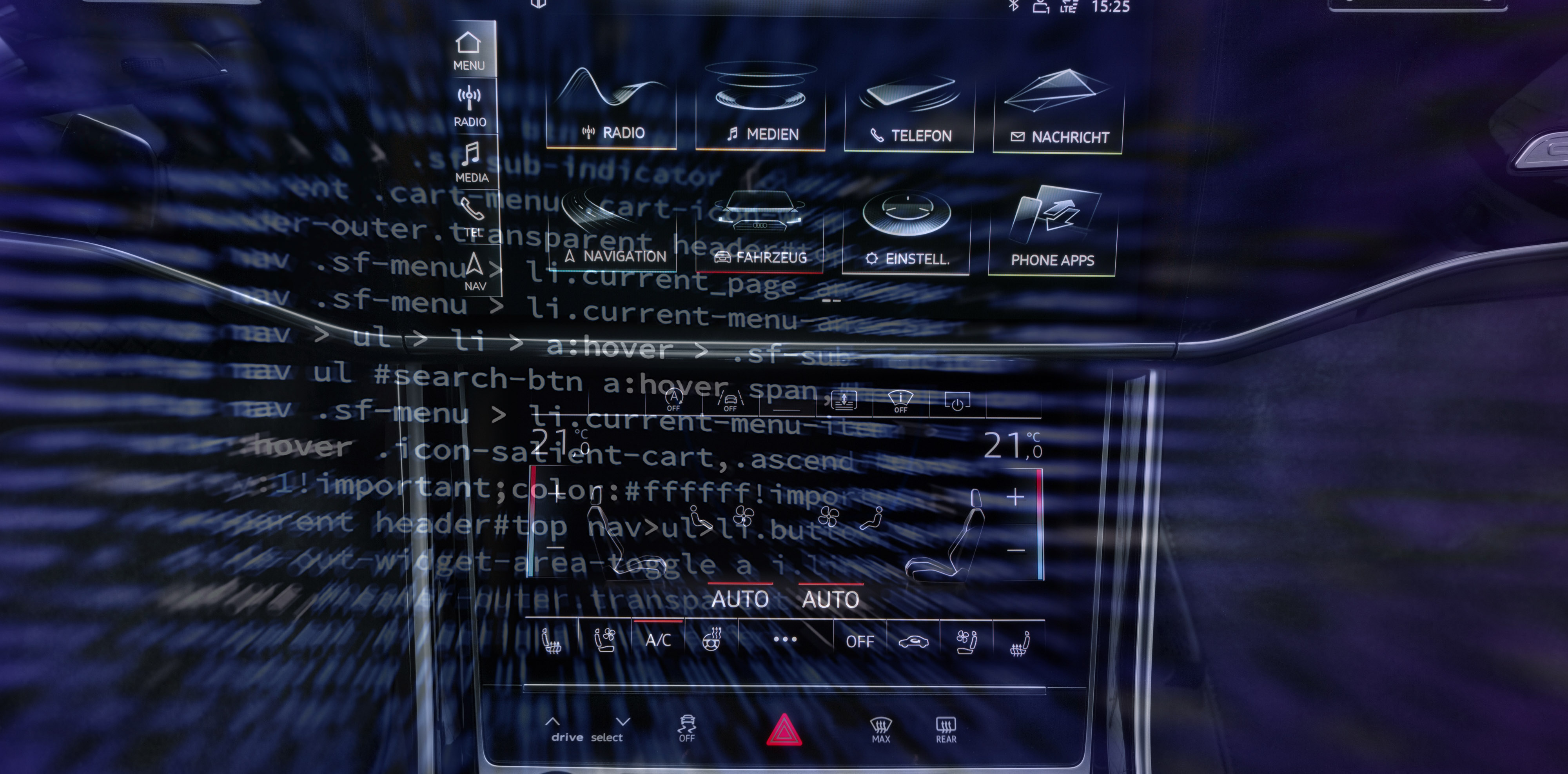

Kancelaria Sejmu RP planuje powołanie specjalisty, który przygotuje raport na temat fizycznego i cybernetycznego bezpieczeństwa parlamentu. Instytucje bankowe wprowadzają z kolei dodatkowe zabezpieczenia sieciowe. To efekt ponad 40% wzrostu ataków na Polskę i wiele instytucji rządowych i prywatnych. Z analiz firmy Check Point Research wynika, że hakerzy co godzinę dokonują średnio niemal 7 ataków na polskie przedsiębiorstwa z branży finansowej.

W 2024 roku dosięgną nas zagrożenia, takie jak oprogramowanie ransomware czy haktywizm. Gangi przestępcze wykorzystując AI i deepfake, będą zagrażać organizacjom na całym świecie i zmieniać obraz rzeczywistości – uważają eksperci Check Point Research.

Co godzinę 7 ataków na polskie banki

Blisko 100 ataków dziennie na polskie instytucje państwowe

Ponad 1100 ataków tygodniowo na sektor bankowy i telekomunikacyjny

Z najnowszych analiz Check Point Research wynika, że 61% ataków dokonywanych było za pośrednictwem e-maili (średnia światowa to 55%), a w blisko 1/3 przypadków nośnikiem był zainfekowany plik .rtf (Rich Text Format), który znany jest z aplikacji WordPad. Niewiele mniej ataków wykorzystywało pliki .exe (29%). Poznaliśmy również najczęściej wykorzystywane złośliwe oprogramowanie skierowane przeciwko naszym organizacjom: 2,4%. firm infekowanych było za pomocą ransomware Snatch, który od 2018 roku funkcjonuje w darknecie jako… usługa! U 2,3% ofiar wykryto złośliwy program FakeUpdates, natomiast 1,85%. CloudEye – oba są tzw. dowloaderami, które służą do ściągania innych typów złośliwego oprogramowania na komputery ofiar.

Czytaj także:

FakeUpdates był również najpopularniejszym malwarem na świecie z wpływem na 2% organizacji na całym świecie. Zaraz za nim uplasował się poprzedni lider – Formbook, natomiast podium zamknął w grudniu Nanocore wpływający na ok. 1% firm. Eksperci Check Pointa zauważyli również, że cyberprzestępcy ponownie wykorzystali szkodliwe oprogramowanie Qbot w ramach ataku phishingowego, którego celem były organizacje z sektora hotelarsko-gastronomicznego. Qbot jeszcze w sierpniu dominował w indeksie zagrożeń, plasując się w pierwszej trójce najbardziej rozpowszechnionych szkodliwych programów przez 10 miesięcy z rzędu. Pod koniec sierpnia jego infrastruktura miała zostać usunięta dzięki skoordynowanej akcji FBI.

– Ponowna obecność Qbota niecałe cztery miesiące po demontażu infrastruktury dystrybucyjnej przypomina nam, że choć możemy zakłócać kampanie szkodliwego oprogramowania, stojące za nimi podmioty dostosują się do nowych okoliczności. Stąd zachęca się organizacje, aby przyjęły zapobiegawcze podejście do bezpieczeństwa punktów końcowych i dołożyły należytej staranności w zakresie pochodzenia i przeznaczenia wiadomości e-mail – powiedziała Maya Horowitz, wiceprezes ds. badań w Check Point Software.

Check Point Research ujawniło również, że „Apache Log4j Remote Code Execution (CVE-2021-44228) i „Web Servers Malicious URL Directory Traversal” to najczęściej wykorzystywane luki, które dotykają 46% organizacji na całym świecie.