Aktualności TechNews 8 lutego 2024

Hakerzy uciekają do różnych metod, aby nakłonić ofiary do kliknięcia złośliwego łącza. Wśród coraz częściej spotykanych taktyk jest wykorzystanie poczty głosowej jako przynęty – mówi Jeremy Fuchs, analityk cyberbezpieczeństwa w Check Point Software.

Wiele korporacyjnych systemów telefonicznych jest powiązanych z pocztą elektroniczną, dzięki czemu wiadomości głosowe pozostawione w telefonie można odsłuchać za pośrednictwem poczty elektronicznej. Hakerzy zaczynają ten fakt wykorzystywać, wysyłając coś, co wygląda na nagranie poczty głosowej, ale zamiast tego zawiera hiperłącze do zainfekowanej strony internetowej.

Eksperci cyberbezpieczeństwa firmy Check Point Software odkryli w ciągu ostatnich dwóch tygodni około 1000 takich ataków.

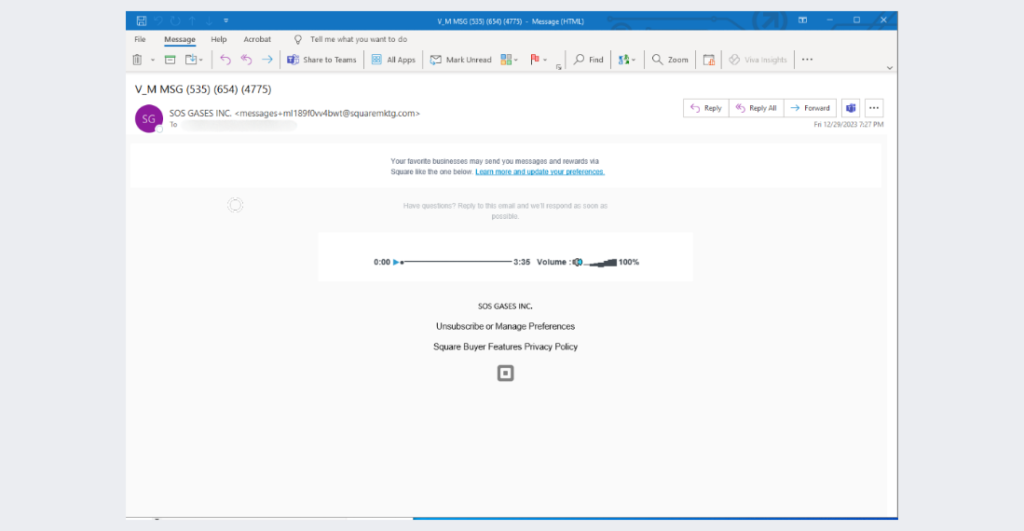

Wiadomość e-mail rozpoczyna się od tematu zawierającego numer telefonu i wydaje się pochodzić od firmy Square. To jednak jedynie dość przekonująca mistyfikacja. W samym e-mailu znajduje się widget przypominający odtwarzacz MP3, zachęcający do odtworzenia wiadomości głosowej. Po jego kliknięciu ofiara przekierowywana jest na stronę internetową zbierającą dane uwierzytelniające.

– Z wyjątkiem ataków typu zero-click, które cieszą się coraz większym zainteresowaniem, hakerzy potrzebują udziału użytkownika, by zrealizować skuteczny atak phishingowy. Aby mógł się rozpocząć, użytkownik musi albo odtworzyć plik, kliknąć łącze, albo wprowadzić informacje. – zaznacza Jeremy Fuchs z Check Point Software, który zaznacza, że dla bezpieczeństwa organizacji niezbędne jest odpowiednie przeszkolenie pracowników.

Aby zabezpieczyć się przed atakami phishingowymi, specjaliści ds. bezpieczeństwa mogą:

- Wdrażać zabezpieczenia wykorzystujące sztuczną inteligencję do sprawdzania wielu wskaźników phishingu

- Wdraża

- zabezpieczenia, które sprawdzają i emulują wszystkie adresy URL

- Wdraża

- bezpieczeństwo dzięki wielu warstwom ochrony.